IMPORTANT. This is not a full paragraph of this papers. Please download full papers. You can download from the URL below the end of this paragraph.

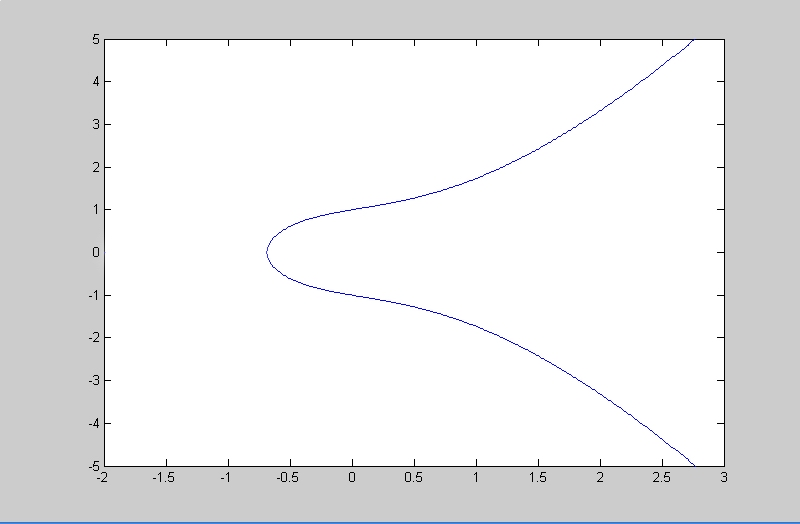

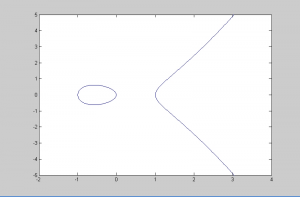

The idea of using elliptic curve in cryptography was introduced by Victor Miller [10] and Neal Koblitz as an alternative to established public key systems such as DSA and RSA. In 1985, they proposed a public key cryptosystems analogue of the ElGamal encryption schemes which used Elliptic Curve Discrete Logarithm Problem (ECDLP) [5,6,11]. According to Purbo and Wahyudi [11], Elliptic Curve Cryptography (ECC) can be used in some necessities such as encryption scheme (ElGamal ECC/EC ElGamal), digital signature (ECDSA) and key exchange protocol (Diffie Hellman

ECC/EC Diffie Hellman).

The most time consuming part of the computation is elliptic scalar multiplication. So we need to represent the multiplication algorithm ( see [5] and [6] ) to make the computation more efficient, such as binary algorithm, addition-subtraction algorithm and repeated-dobling algorithm. We use the addition-subtraction algorithm in our implementation and Non Adjacent Form (NAF) to represent the scalar. For computing the elliptic scalar multiplication k.P, k is represented by NAF form.

There are 3 main programmes which will be described in our implementation, they are:

1. Key Generation Programme.

2. Encryption Programme

3. Decryption Programme.

There are many functions must be made

to build the main programmes which

are classified into 3 categories, they are

1) Functon of Modular Arithmetics

2) Function of Elliptic Curve

Arithmatics

3) Function of ElGamal ECC.

International Conference (ICICI 2005)

“Implementation of ElGamal Elliptic Curve Cryptography Using Matlab “.

Download: Abstract | Full Papers | Source Code for Matlab Ver 7.

My Project (Essay, papers, Source Code, etc): https://wan.khudri.com

Tutorial, Article (All Download List): https://download.khudri.com